Kurumlardaki en önemli ve en temel zafiyetlerden bir tanesi ağ altyapısının düzgün bir şekilde tasarlanmamış olması ve yetkisiz kişilerin kritik sistemlere doğrudan erişebiliyor olmasıdır. Bilişim sistemi güvenliği açısından gerçekleştirilmesi gereken ilk adım güvenli bir mimarinin tasarlanması ve erişim kontrollerinin yeterli ölçüde sağlanmasıdır.

Ağ blokları tasarım aşamasında aşağıdaki sorular sorularak oluşturulmalıdır:

- Bu sunucuya kimler erişecek ve sunucu kimlere hizmet verecek?

- Sunucu üzerinde ne tür bilgiler olacak ve bu bilgilerin önem ve gizlilik derecesi nedir?

- Bu sunucunun temel görevleri nedir?

Bu sınıflandırmadan sonra benzer sınıflandırmadaki sunucu grupları bir ağ bloğunu oluşturacaktır.

Ağ Bölgeleri

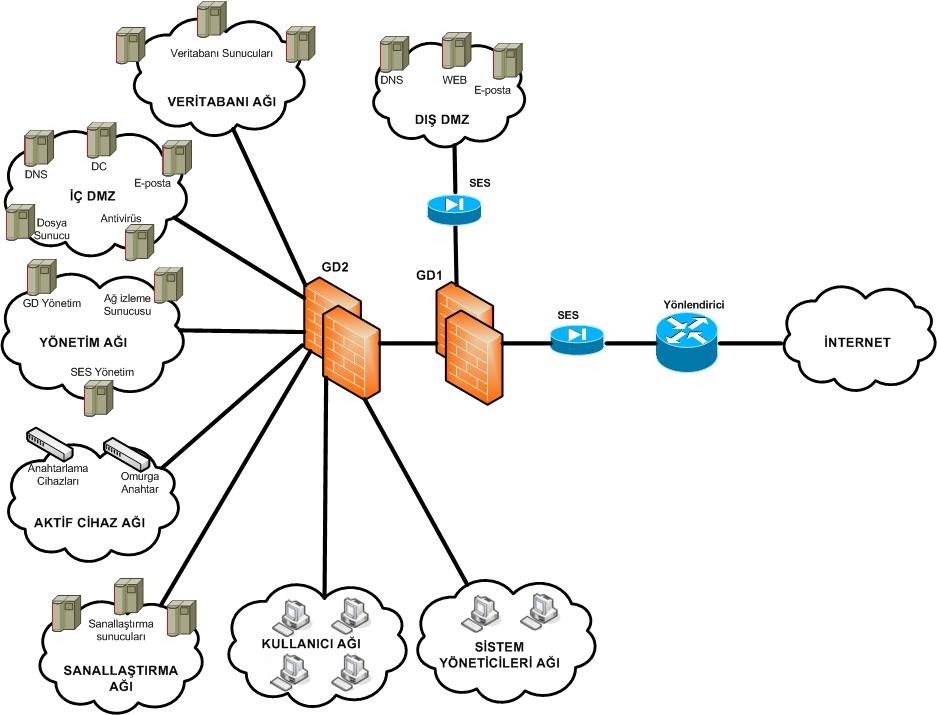

Örnek bir güvenli ağ mimarisinde Dış DMZ, İç DMZ, Veritabanı Ağı, Yönetim Ağı, Aktif Cihaz Ağı, Sanallaştırma Ağı ve Kullanıcı Ağları gibi farklı ağ blokları bulunur. Bu ağlara gerçekleştirilen iletişim güvenlik duvarları üzerinden kontrollü olarak gerçekleştirilir.

Şekil 1. Örnek Ağ Topolojisi

Erişim Kontrolleri

Erişim kontrolleri güvenlik duvarları aracılığı ile gerçekleştirilmelidir. Erişim kontrolleri omurga anahtar veya kenar anahtarlama cihazları üzerinde tanımlanacak erişim kontrol listeleri ile de sağlanabilmektedir. Ancak performans sıkıntıları, yönetim zorluğu ve kayıtların incelenmesinin zorluğu gibi nedenlerden dolayı bu durum tavsiye edilmeyen bir durumdur.

Ayrıca erişim kontrol listeleri “stateful” bir yapı sunmaz, yani izin verdiği bir trafiğin geri dönüşünü otomatik olarak açmamaktadır. Bu nedenle birçok yapılandırmada erişim kontrolü tek yönde (mesela dışarıdan içeriye doğru) gerçekleştirilmekte, diğer yönde (mesela içeriden dışarı) bir erişim kontrolü uygulanmamaktadır. Omurga anahtar üzerinde bulunan güvenlik duvarı modülleri bu kapsamda değildir. Güvenlik duvarı özelliğinde çalışan bu modüller erişim kontrolü amacı ile kullanılabilir.

Güvenlik duvarlarının tüm ağ trafiğini kapsayacak şekilde yapılandırıldığından emin olunmalıdır. Kullanıcı blokları ile sunucu blokları arası, sunucu blokları ile diğer sunucu blokları arasında ve İnternet ile Dış DMZ bölgesi arasında gerçekleştirilecek tüm trafik güvenlik duvarları üzerinden geçmelidir.

Ağ bloklarının doğrudan birbiri ile görüşmesi engellenmelidir. Bazı durumlarda ağ blokları arası yönlendirme güvenlik duvarına doğru gerçekleştirilmemekte, yönlendirme omurga anahtar veya diğer anahtarlama cihazları üzerinden doğrudan yapılmaktadırlar. Bu durum erişim kontrollerinin yapılamamasına ve ağ mimarisinin güvensiz olmasına neden olmaktadır. Bu nedenle bu tür kısayolların olmadığından emin olunmalıdır.

Erişim Politikaları

Ağ blokları arasında erişim kontrolleri gerçekleştirilirken öncelikle tüm erişimler engellenmeli ve gerekli sunucular için gerekli bağlantılara izin verilmelidir. Örnek olarak iç DMZ bölgesinde bulunan bir FTP sunucuya kullanıcılar sadece TCP/21 FTP servisinden erişmelidir.

FTP sunucunun yönetimi amacı ile kullanılabilecek servisler için, örneğin TCP/3389 RDP servisi gibi, sadece sistem yöneticilerine izin verilmiş olmalıdır. Normal kullanıcılar TCP/3389 servisinden sunucuya erişmemelidir.

Bu örnek genişletilerek sunucuların üzerindeki servisler; hizmet servisleri ve yönetim servisleri olarak ikiye ayrılabilir. Hizmet verilen servislere hizmet alan kullanıcılar veya kullanıcı blokları erişebilirken, yönetim servislerine sadece ilgili sistem yöneticileri erişmelidir. Bu kapsamda sistem yöneticileri sunuculara IP adresleri bazında erişim izni almalıdır. Tüm IP adresleri için bu servisler açılmamalıdır.

Örneğin iç DMZ bölgesinde bulunan Linux işletim sistemine sahip sunucular için TCP/22 SSH servisinden erişebilecek IP adresleri, kullanıcı ağ bloklarına izin verecek şekilde tanımlanmamalı, sistem yöneticilerinin IP adresleri tespit edilerek sadece bu IP adreslerine izin verilmelidir.

Güvenlik duvarında erişim izinleri tanımlanırken temel olarak 4 bileşen bulunmaktadır. Bu bileşenler “kimden”, “kime”, “kaynak port” ve “hedef port” olarak tanımlanabilir. Her bir erişim kuralında bu bileşenlerin tamamının spesifik olarak tanımlanmış olması beklenir. Bu kapsamda IP adresleri ve ilgili portlar dikkatlice belirlenmelidir. Spesifik IP adresleri yerine IP bloklarına izin verilmesi veya ilgili birkaç port yerine tüm portlar için izin verilmesi güvenli ağ mimarisi açısından kabul edilemez hatalardır.

Erişim kontrolleri gerçekleştirilirken kurum dışına gerçekleştirilecek trafiğin de kısıtlanması gerekmektedir. Kullanıcıların kurum dışına doğru FTP, web ve DNS bağlantıları gerçekleştirmeleri gerekebilir. Bu bağlantılar kurum içerisinde kurulacak vekil sunucular aracılığı ile sağlanabilir. Bu modelde kurum dışına TCP/80, TCP/443, TCP/21 portlarından sadece vekil sunucuların çıkış izni bulunur ve tüm kullanıcılar bu vekil sunucular aracılığı ile internet bağlantısı gerçekleştirebilir. Kullanıcılar doğrudan internete bağlantı gerçekleştiremez.

İnternete doğru gerçekleştirilen trafikte tüm portlara izin verilmesi durumunda çeşitli problemler ile karşılaşılabilir. Bunlardan bir tanesi kullanıcıların internette bulunan farklı alan adlarına kurum IP adresi havuzunu kullanarak saldırılar gerçekleştirebilmesidir. Bir diğer örnek kullanıcıların kurum dışındaki sunucuları tünelleme yöntemleri ile kurum içine bağlayabilmesidir.

Teamviewer tarzı uygulamaların kullanılması da bu duruma örnek olarak verilebilir. Bir başka örnek saldırganların veya virüs ve truva atı gibi kötücül yazılımların kurumdan kolayca ters bağlantı açabilmeleridir. Dışarıya doğru portların kısıtlanması tek başına bu problemlere çözüm olmamak ile birlikte saldırıları önemli oranda zorlaştırmaktadır.

Ağ Bölgelerinin Düzenlenmesi

Örnek ağ topolojisinde belirtilen ağ bölgeleri ve bu ağ bölgelerinin birbirleri ile olan ilişkileri ve erişim izin kuralları “Güvenli Ağ Mimarisi Tasarımı – 2” makalesinde anlatılmaktadır.

Uğur Altun, TÜBİTAK BİLGEM