Kurumlardaki en önemli ve en temel zafiyetlerden bir tanesi ağ altyapısının düzgün bir şekilde tasarlanmamış olması ve yetkisiz kişilerin kritik sistemlere doğrudan erişebiliyor olmasıdır. Bilişim sistemi güvenliği açısından gerçekleştirilmesi gereken ilk adım güvenli bir mimarinin tasarlanması ve erişim kontrollerinin yeterli ölçüde sağlanmasıdır.

Ağ Bölgelerinin Düzenlenmesi

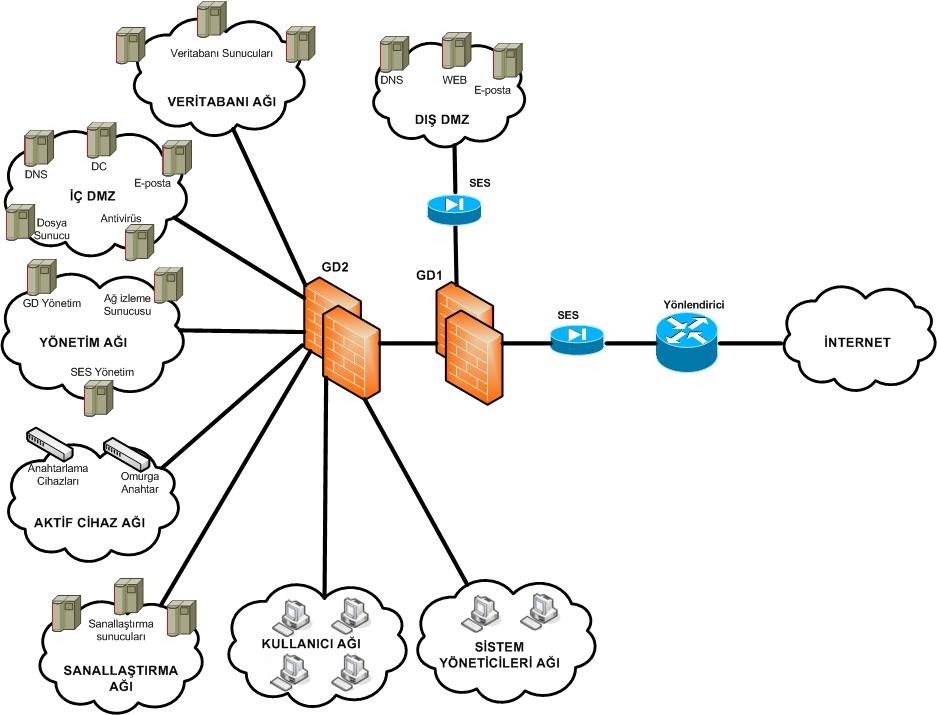

Şekil 1. Örnek Ağ Topolojisi

DIŞ DMZ

İnternete hizmet veren sunucular Dış DMZ bölgesinde bulunur. Bu sunuculara örnek olarak web sunucuları, DNS sunucuları, E-posta sunucuları ve FTP sunucuları verilebilir.

Dış DMZ bölgesinde sadece İnternete hizmet veren sunucular bulunmalıdır. İnternete doğrudan hizmet vermeyen hiçbir sunucu bu ağ bloğunda bulunmamalıdır. İnternete doğrudan hizmet vermeyen ancak İnternete doğrudan hizmet veren sunuculara hizmet veren sunucular da bu kapsamdadır. Örnek olarak bazı veritabanı sunucuları İnternete hizmet veren web sunucularına hizmet vermektedir, ancak veritabanı sunucularına doğrudan İnternetten erişilmemesi gereklidir. Veritabanı sunucuları bu nedenle Veritabanı Ağı’nda konumlandırılır. Dış DMZ bölgesindeki ilgili web sunucular Veritabanı Ağı’ndaki veritabanı sunucularına sadece ilgili veritabanı portlarından erişir.

İnternete hizmet vermeyen ve Dış DMZ bölgesinde bulunan her bir sunucu saldırı yüzeyini genişletmektedir. Örnek olarak web sunucular bir saldırı sonucu ele geçirilirse, saldırgan aynı ağdaki diğer sunuculara erişmeye çalışacaktır. Bu durumda Dış DMZ bölgesinde bulunan bir veritabanı sunucusu saldırganın doğrudan hedefi olacak ve bu sunucu üzerinden daha kritik bilgilerin elde edilmesi mümkün olabilecektir.

Dış DMZ bölgesindeki sunucuların İnternete bakan arayüzlerinde sadece İnternete verilen hizmetlerin servisleri açık olmalıdır. Örnek olarak web sunucusunun sadece TCP/80 ve TCP/443 portları İnternete açık olmalıdır. Bunun dışındaki servisler, özellikle yönetim amacı ile kullanılan TCP/22, TCP/3389 ve TCP/8080 gibi servisler İnternete kapalı olmalıdır. Bu durum iç taraftaki ağ bölgeleri için de geçerlidir. Yani kullanıcı ağından İnternet web sunucusuna erişimlerde (sunucunun private IP adresine erişiliyor olsa bile) sadece TCP/80 ve TCP/443 portlarına erişim izni olmalı, yönetimsel servislere ise sadece yetkili kişilerin erişim izni olmalıdır.

Dış DMZ bölgesi yapılandırılırken dikkat edilmesi gereken bir diğer husus sadece iç kullanıcılara hizmet vermesi beklenen bazı web uygulamalarının İnternetten erişilebilir bir şekilde yapılandırılmasıdır. Bu tür uygulamaların DNS kaydının bulunmaması nedeni ile dış dünyadan erişilemeyeceği gibi yanlış bir düşünce olabilir. Ancak bu tür uygulamalar basit taramalar ile tespit edilebilmekte ve kaba kuvvet saldırıları gibi temel saldırılar ile kuruma ait kritik bilgiler bu uygulamalar üzerinden elde edilebilmektedir. Bu nedenle İnternete açılan TCP/80 ve TCP/443 gibi portlarda çalışan uygulamaların gerçekten İnternete hizmet vermesi gereken uygulamalar olduğundan emin olunmalı, belirli aralıklar ile kurum dış IP bloğu taranarak kurum dışına hizmet vermemesi gereken uygulamaların İnternete açık olup olmadığı tespit edilmelidir.

Veritabanı Ağı

Veritabanı ağında veritabanı sunucuları bulunur. Bu ağa sadece ilgili veritabanı bağlantısını gerçekleştirecek uygulamaların ilgili veritabanı servislerinden erişmesine izin verilmelidir. Ayrıca veritabanı yöneticilerine ve veritabanı sunucularına erişim yetkisi bulunan kurum çalışanlarına veritabanı servislerinden ve gerekli yönetimsel servislerden erişim yetkisi tanınmalıdır. Bu sunuculara erişim izinleri tüm ağ bloklarına verilmemelidir. İlgili kullanıcıların, yöneticilerin ve servislerin IP adresleri tespit edilerek sadece bu IP adreslerine izin verilmelidir.

İç DMZ Ağı

İç DMZ bölgesinde iç ağdaki kullanıcılara ve servislere hizmet veren sunucular bulunur. Örnek olarak DC, iç DNS sunucusu, DHCP, FTP, dosya sunucusu, antivirüs sunucusu ve e-posta sunucuları verilebilir.

İç DMZ bölgesindeki sunuculara normal kullanıcılar sadece hizmet alınan sunucu servislerinden erişmelidir. Örnek olarak iç DNS sunucusuna kullanıcılar sadece UDP/53 portundan erişmelidir. Yöneticiler ve yetkili kullanıcılar ise diğer gerekli yönetimsel servislerden sunuculara erişebilir.

İç DMZ bölgesinde yapılan hatalardan bir tanesi kullanıcı ağlarından DC sunucusuna erişimin yönetimsel servisleri de kapsayacak şekilde geniş açılmasıdır. Kurum iç ağındaki kullanıcıların DC sunucusu üzerindeki TCP/3389 RDP servisinden erişim gerçekleştirmelerine gerek yoktur. Bu nedenle tüm servislere erişim izni verilmemelidir.

Yönetim Ağı

Yönetim ağında diğer sunucu sistemlerini ve ağ altyapısını izlemeyi, yönetmeyi veya kontrol etmeyi sağlayan sunucu sistemleri bulunur. Bu ağdaki sunucular diğer ağlardaki sunucu ve servislerin düzgün bir şekilde çalışmasından sorumlu ve bu sistem ve servisleri izleyen sunuculardır. Örnek olarak güvenlik duvarları yönetim arayüzleri, saldırı engelleme sistemleri yönetim arayüzleri, merkezi kayıt sistemi, sunucu servisleri izleme sunucuları ve ağ trafiği izleme sunucuları bu ağda konumlandırılır.

İç ağdaki kullanıcılar bu ağdaki servislerden doğrudan hizmet almaz, dolayısı ile normal kullanıcıların bu ağa herhangi bir şekilde erişim izni olmamalıdır.

Aktif Cihaz Ağı

Aktif Cihaz Ağı, ağ altyapısında bulunan omurga anahtar, kenar anahtarlar ve yönlendiriciler gibi cihazların yönetim arayüzlerinin bulunduğu ağdır. Ağ altyapısındaki cihazların yönetim servisleri olan TCP/22, TCP/23 ve TCP/80 gibi servisler bu ağdaki IP adreslerinde tanımlanır. Bu şekilde ağ yöneticilerinin bu servislere erişiminde merkezi bir erişim kontrolü sağlanmış olur.

İç ağdaki kullanıcılar bu ağdaki servislerden doğrudan hizmet almaz, dolayısı ile normal kullanıcıların bu ağa herhangi bir şekilde erişim izni olmamalıdır.

Sanallaştırma Sistemleri Yönetim Ağı

Sanallaştırma ağında sanallaştırma sunucuları bulunur. Sanallaştırma sistemleri diğer sunucuları üzerinde bulunduran kritik sunuculardır. Sanallaştırma sunucularının ele geçirilmesi durumunda, sanal sunucuların altyapısı ele geçirilmiş demektir. Yani hangi ağ bölgesinde bulunduğundan bağımsız olarak tüm sanal sunucular ele geçirilebilmektedir. Ele geçirilmiş bir sanal sunucu üzerinden sanal sunucuların diskleri ele geçirilebilir ve lokal saldırılar sonucunda sunuculara erişim elde edilebilir. Sanallaştırma sistemlerinin genellikle tüm ağ bloklarına doğrudan erişim izni olması nedeni ile ağlar arası erişim kontrolleri atlatılabilmekte ve kritik sistemlere doğrudan erişim elde edilebilmektedir. Bu nedenle sanal sunucular önemlidir ve bu sunucuların yönetim servislerine normal kullanıcıların erişmemesi gerekmektedir. Bu yönetimsel servislere VMware sunucular için TCP/22, TCP/80, TCP/443 ve TCP/902 portları örnek olarak verilebilir.

İç ağdaki kullanıcılar bu ağdaki servislerden doğrudan hizmet almaz, dolayısı ile normal kullanıcıların bu ağa herhangi bir şekilde erişim izni olmamalıdır.

Kullanıcı Ağları

Kullanıcı blokları arasında sunucu bloklarında gerçekleştirildiği gibi farklı güvenlik seviyelerinde ağ blokları tanımlanabilmektedir. Kullanıcı blokları VLAN yapısı ile sanal olarak birbirinden ayrılabilir. Farklı VLAN’larda bulunan kullanıcılar düzgün bir yapılandırmada birbirleri ile doğrudan görüşemezler. Farklı VLAN’lardaki ağların yönlendirmesi anahtarlama cihazları veya yönlendiriciler yerine güvenlik duvarı üzerinden gerçekleştirilerek bu ağlar için erişim kontrolü gerçekleştirilebilir. Kullanıcı grupları; görevleri, bilgisayarlarında bulundurdukları bilgilerin önem derecesi ve eriştikleri sunucu ve kaynaklar açısından ayrılmalı ve en azından kritik kullanıcı gruplarına (ideal olanı tüm kullanıcı grupları için bu ayrımın gerçekleştirilmesidir) diğer kullanıcı gruplarının doğrudan erişmesi engellenmelidir. Bu kapsamda sistem yöneticileri, veritabanı bağlantısı gerçekleştiren uygulama geliştiriciler, veritabanı yöneticileri, gizli dereceli veriler bulunduran kullanıcı grupları, vb. için farklı kullanıcı ağları tanımlanabilir.

Kritik ağ bloklarına gerçekleştirilen saldırılar sunuculara doğrudan gerçekleştirilebileceği gibi sunuculara erişim izni olan yönetici bilgisayarlarının hedef alınması ile de gerçekleşebilmektedir. Örnek olarak veritabanı sunucularına iç ağdan doğrudan erişim olmadığı durumlarda saldırganlar veritabanına erişen veritabanı yöneticilerini veya uygulama geliştiricileri hedef alarak bu kullanıcıların bilgisayarları üzerinden veritabanına erişme yolunu tercih edebilirler. Sistem yöneticileri ve kritik kullanıcı grupları ana hedefe ulaşmak amacı ile araç olarak kullanılabilir.

Sızma Testlerinde Tespit Edilen Kritik Mimari Problemleri

Genel olarak ağ mimarisi tasarımına ait yanlışlara birkaç örnek şu şekilde verilebilir:

-

Dış IP bloğunda İnternete doğrudan açık sunucular bulunması (Bazen TCP/445, TCP/3389 ve TCP/22 gibi servisler internete açık olmaktadır.)

-

İnternete çıkıştaki yönlendiricilerin (yönlendirici İnternet servis sağlayıcısına ait de olabilir) yönetimsel servislerinin İnternete açık olması

-

Kurumun iç ağına hizmet veren ve İnternete açık olmaması gereken uygulamaların İnternete açık olması (DNS kaydı bulunmasa bile bu tür uygulamalar basit taramalar ile tespit edilebilmektedir)

-

Dışa hizmet veren sunucuların bulunduğu Dış DMZ bölgesine kullanıcı ağlarından yönetimsel servislerden erişim olması

-

Dış DMZ bölgesinde veritabanı sunucularının bulunması

-

Kullanıcıların hizmet aldığı DC ve Dosya sunucu gibi sunucuların bulunduğu iç DMZ bölgesine kurum iç ağından tam erişim izni verilmesi

-

Omurga anahtara kurum iç ağından doğrudan erişim olması

-

Anahtarlama cihazlarının yönetimsel servislerine kullanıcı ağlarından doğrudan erişim olması

-

Sistem, ağ ve veritabanı yöneticilerine doğrudan kullanıcı ağlarından erişim olması (Bu durumda kritik sistemlere doğrudan erişmek yerine yönetici bilgisayarları üzerinden yetkili olarak erişilebilir)

-

Sanallaştırma sunucularına kurum iç ağından doğrudan erişim olması

-

Genel olarak kullanıcı bloklarından sunuculara yönetimsel servislerden erişilebilmesi

-

Erişim izinlerinin tüm portları kapsayacak şekilde geniş verilmesi

-

Erişim izinlerinin spesifik IP adreslerine verilmek yerine IP bloklarına verilmesi (Bir kişinin veritabanı bloğundaki bir sunucuya erişim ihtiyacından dolayı o kullanıcıya tüm veritabanı bloğuna erişim izni açılması veya kullanıcının bulunduğu kullanıcı bloğunun tamamına erişim izni verilmesi gibi)

-

Her yere istediği gibi yetkili olarak erişebilen sistem yöneticileri veya idari yöneticiler (Bu kullanıcılar üzerinden saldırı gerçekleştirilmeyeceğinin garantisi yoktur.)

Uğur Altun, TÜBİTAK BİLGEM